Izraelska firma zajmująca się gromadzeniem elektronicznych dowodów - Cellebrite pomaga rządom, reżimom, juntom i wszelkiej policji dostawać się do skonfiskowanych telefonów i kopiować z nich dane. Wśród klientów znajdują się; Białoruś, Rosja, Wenezuela, Chiny, Bangladesz, Myanmar, Turcja, ZEA... W tym celu wykorzystują też niezałatane, a być może nawet publicznie nie ogłoszone, dziury w bezpieczeństwie urządzeń. Działania Cellebrite często łączyły się z wyrokami na dziennikarki/rzy oraz osoby zaangażowane aktywistycznie.

Firma ta niedawno publicznie skompromitowała się, ogłaszając, że złamała zabezpieczenia Signala, podczas kiedy faktycznie dodała funkcję kopiowania wiadomości z już odblokowanego urządzenia co nie jest specjalnym osiągnięciem.

Jednak teraz to Moxie Marlinspike, twórca komunikatora Signal, obrócił sytuację przeciw Cellebrite.

W środę, na blogu Signala opublikowany został tekst, zrzuty ekranu oraz video przedstawiające efekty niezamówionego testu bezpieczeństwa oprogramowania, który Moxie przeprowadził na pakiecie narzędzi Cellebrite. Narzędzi i najnowszej wersji oprogramowania, które jak odnotowuje "niewiarygodnym zbiegiem okoliczności znalazł podczas spaceru, po tym jak wypadły z jadącej przed nim ciężarówki".

Bez przesadnego uproszczenia o narzędziach Cellebrite można myśleć jako o zaawansowanych narzędziach do kopiowania danych. Jakiekolwiek działania przy ich użyciu mogą mieć miejsce, kiedy atakujący fizycznie ma dostęp do atakowanego urządzenia. Nic nie dzieje się zdalnie. Do działania potrzebne są kable, których znaczna ilość znalazła się w pakiecie znajdującym się w rękach Moxiego, oraz oprogramowanie (zresztą zabezpieczone przed piractwem, co może coś mówić o ich klientach).

Oprogramowanie, działające na Windowsie, wbrew oczekiwaniom praktycznie nie jest zabezpieczone przed zagrożeniami ze strony przetwarzanych przez nie danych. Mogłoby wydawać się to oczywistym niedociągnięciem, kiedy analizowane mają być urządzenia potencjalnie groźnych ludzi. Brakuje jednak standardowych w przemyśle zabezpieczeń, co otwiera potencjał na wrogie wykorzystanie oprogramowania, mającego przeanalizować dane na telefonie.

Jako jeden przykład poziomu nieodpowiedzialności twórców, przywoływany jest dostarczany razem z nim popularny opensourceowy pakiet do obsługi video - FFmpeg. Wersja dostarczana przez Cellebrite skompilowana została w 2012 i od wtedy nie aktualizowana. W tym czasie FFmpeg miał ponad 100 aktualizacji bezpieczeństwa, z których firma nie zastosowała ani jednego.

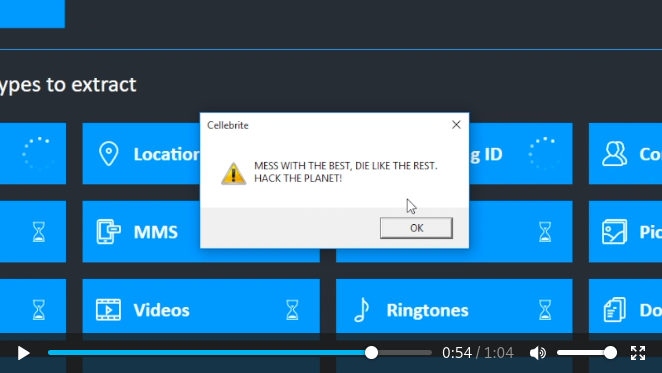

Dzięki szeregowi możliwości, grupa zajmująca się analizą oprogramowania stwierdziła, że jest w stanie wykonywać na systemie wykorzystującym Cellebrite dowolny kod, po prostu umieszczając na analizowanym urządzeniu odpowiednio przygotowany, ale poza tym wyglądający niewinnie, plik. Kod zawarty w takim pliku zostanie następnie wykonany podczas analizy telefonu. W zasadzie nie ma limitów co może zrobić z systemem i oprogramowaniem analitycznym. Ilustrują to w video zawartym w poście, wykorzystując zresztą fragmenty kultowego filmu "Hackerzy" z '95 oraz zawarte tam przesłanie, do tych którzy hackerów próbują zwalczać;

Zadzieraj z najlepszymi - zgiń jak reszta. Zhackować planetę!

Poprzez odpowiednio przygotowany plik, można więcej, niż tylko wyświetlić powiadomienie. Przykładowo; można modyfikować raporty Cellebrite stworzone w tym skanowaniu, ale też wszystkich poprzednich i przyszłych raportach ze wszystkich skanowanych wcześniej i później urządzeń w dowolny sposób, bez jakichkolwiek możliwych do wykrycia zmian metadanych. Możliwe zmiany to między innymi dodanie lub usunięcie tekstu, emaili, zdjęć, kontaktów, plików czy dowolnych innych danych. Proces może być zupełnie losowy, podważając spójność danych prezentowanych przez raporty Cellebrite.

Dowolna aplikacja może zawierać tak przygotowany plik i do póki firma nie poradzi sobie z faktyczną naprawą wszystkich dziur w bezpieczeństwie, jedynym rozwiązaniem dla użytkowników Cellebrite żeby ich systemy nie zostały także zhackowane jest nie używać go do skanowania urządzeń.

Oczywiście zaoferowano Cellebrite odpowiedzialne ujawnienie kompletu wykrytych w ich oprogramowaniu dziur. Jednak pod warunkiem, że najpierw oni ujawnią producentom urządzeń komplet tych, które wykorzystują, aby dostać się do ich urządzeń (obecnie i w przyszłości).

Co ciekawe, w pakiecie oprogramowania podczas analizy znaleziono także dwa pliki oprogramowania Apple, na których wykorzystanie ta korporacja w zasadzie na pewno nie wydała zgody, co samo w sobie może spowodować ciekawe reperkusje.

Długiego analitycznego posta na blogu zamyka, jak odnotowuje, "zupełnie niezwiązana" informacja, że nadchodzące wersje Signala mogą okazjonalnie ściągać pliki, które będą zapisywanie w przestrzeni aplikacji na urządzeniu na którym działa. Pliki te nigdy nie będą wykorzystywane przez oprogramowanie i nie będą z nim wchodzić w jakąkolwiek interakcję, po prostu będą ładnie wyglądać a estetyka jest ważna w oprogramowaniu. Zapowiadanych jest więcej wersji estetycznie satysfakcjonujących plików, stopniowe wymienianie ich w przyszłości oraz dystrybucja przede wszystkim do dawno istniejących kont Signala. Poza tym absolutnie nie ma powodu, żeby się nimi przejmować.

Albo uznawać to za groźbę wobec firmy, która twierdziła, że zhackowała kryptograficzny komunikator tworzony przez hackera wywodzącego się z ruchu anarchistycznego.

No właśnie mam wrażenie, że mało osób doczytało do końca, a to jest dla mnie po prostu cudowne xD

edit: Streszczenie głównie dla tego, że pomijam sporo szczegółów technicznych, które zrozumieją i tak głównie osoby, które mogą przeczytać po angielsku. A komentarz, bo czasami nie potrafię się powstrzymać, przed tłumaczeniem dowcipu, to chyba ten wiek.

koniec jest najpiękniejszy